Lenovo a publié une mise à jour de sécurité à ne pas rater si vous êtes le possesseur d’une machine Lenovo exploitant un lecteur d’empreintes pour vous identifier. Les Thinkpad, Thinkstation et Thinkcenter sorties sous Windows 7, 8 et 8.1 sont impactées, les machines récentes sous Windows 10 utilisent un autre outil. Elles doivent donc toute passer par la case téléchargement pour éviter de gros bobos à vos données.

Car, petit problème, l’installation par défaut du logiciel gérant les empreintes digitales a une petite vulnérabilité problématique. Le logiciel Finger Manager pro de Lenovo utilise un chiffrement de protection jugé beaucoup trop faible.

Cela ne pose pas de soucis en règle générale mais devant l’étendue de la gamme Think de Lenovo, il devient « rentable » pour un pirate de créer un outil spécialisé dans le « traitement » de ce déchiffrement. Le logiciel Lenovo Finger Manager Pro censé être le gardien de vos empreintes mais également de vos mots de passe pourrait alors se révéler être la porte dérobée par laquelle les pirates pourraient accéder à vos données. Un cheval de Troie d’autant plus efficace qu’il est installé par défaut sur les machines et certifié par la marque qui vend la machine.

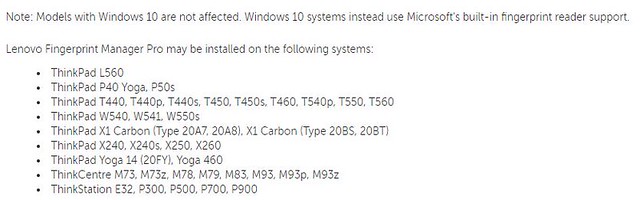

Les machines sous Windows 10 utilisant les fonctions Windows Hello ne sont pas impactées. Deux choix donc, soit passer à Windows 10, soit mettre à jour votre PC Lenovo avec la mise à jour publiée le 25 Janvier par Lenovo. Une page recense les ordinateurs concernés et les versions de Windows affectées.

Reste une question que je me pose, comment Lenovo a pu laisser cet outil fonctionner pendant des années, depuis Windows 7 quand même, sans être alerté de cette problématique. Un détail est obligeamment mentionné par la marque « Lenovo thanks Jackson Thuraisamy from Security Compass for identifying this issue.1 » Cela veut dire que ce n’est pas du côté de Lenovo que l’alerte est venue. Comme souvent, il s’agit d’un chercheur en sécurité qui fait le travail d’alerte en découvrant la faiblesse d’une protection et qui alerte les marques.

Qui gardera les gardiens donc ? La réponse est là. Un tiers, ne faisant pas partie de la société, décide d’alerter du potentiel danger de sécurité de son outil. Ce n’est pas sa tâche et souvent ces failles sont trouvées au gré du hasard. Ce qui me laisse toujours un goût amer. Car d’autres ne recherchent pas ce genre de failles par hasard, c’est leur métier. Et l’autre partie de leur boulot, c’est de les exploiter.

Notes :

- A ce propos le blog de Security Compass est fort intéressant !

| 2,5€ par mois | 5€ par mois | 10€ par mois | Le montant de votre choix |

Mmm… Il me semblait avoir compris que les entreprises qui recherchent les failles très souvent ne les exploitent pas. Le boulot c’est de vendre les failles trouvées. C’est du commerce.

@starlord: Oui on appelle ça le « bug bounty », généralement à l’initiative des entreprises voulant auditer leurs systèmes, mais l’inverse est aussi vrai (entreprises proposant d’être rémunérées pour trouver des failles de sécurité).

Bref, le volume d’utilisateurs devient alors une mine d’or pour celui qui souhaite exploiter la faille de manière perverse. Encore une faille de sécurité à grande échelle découverte.

Je connais et respecte l’avis de Pierre à propos de Spectre et Meltdown (ne pas céder aux titres amplifiés de la presse), ceci dit, je pense qu’il est fort probable que de gros scandales de sécurité basés sur ces deux derniers peuvent apparaître en 2018.

Boaf tout mon parc est en lenovo, les modèles cités impactés… mais on n’utilise pas le lecteur d’empreinte, je suis même pas sur qu’il soit présent dans la machine :) (en tous cas le T540p devant moi non)

@Cid: Dans mon ancien job, le lecteur d’empreintes a été désactivé et on s’est mis à utiliser des clés token.

@Pierre, merci pour l’effacement du double post.

However, the vulnerability can only be exploited by a person with physical access to the machine and cannot be done remotely or online, the company noted.

food for F.U.D. donc. Mais c’est vrai quand on lit l’article, on voit que ca fait pas serieux le coup du master password en dur dans le driver.

Et avec l’intelligence artificielle que les black hats ne vont pas manquer d’utiliser, ça va devenir compliqué pour les gentils…

Vive le bug bounty du Wild Wild Web !

Sick Sad World, comme dirait les Simpsons.

@brousse.ouillisse: au lieu des Simpsons, n’est-ce pas plutôt l’émission que regardent Daria et Jane ?

@prog-amateur:

On a des cartes à puce :) Par contre les lecteurs de carte des X2xx sont super fragiles… Mais le reste du parc est plutôt fiable.

@to:

1. étant donné l’utilisation des Thinkpads principalement en entreprises, l’accès physique à un Thnikpad est très souvent visé par tout le secteur de l’espionnage industriel. Un Thinkpad laissé dans la chambre d’hôtel d’un cadre en déplacement, ou inspecté par un service des douanes pendant qu’ils te fouillent dans une pièce à part, laissé sur une table lors d’une conférence. C’est une mine d’or d’informations.

2. BadUSB: une petite puce à 1€ programmées (bourrée de scripts) et qui peut se comporter comme un clavier. Donc si insérée dans un gadget USB et alors tu as concrètement un accès physique à la machine! Par exemple une clé USB offertes aux participants d’un salon de cadres de l’industrie du transport, de l’énergie ou de tout secteur stratégique, ou même une simple mini-lampe USB, un ventilo USB, un câble USB… n’importe quoi en USB.

La règle pour quelqu’un travaillant en entreprise devrait être de jeter tout gadget USB offert, et surtout ne jamais le brancher sur son ordi de travail.