Sans vouloir rentrer dans le conspirationnisme basique, la méthode employée par la société en question, CTS Lab, est au mieux choquante. Au pire ? On peut se demander si ce labo de sécurité complètement inconnu n’est tout simplement pas le porte flingue de quelqu’un cherchant à déstabiliser AMD.

Petit rappel des faits pour ce que nous en savons. CTS Labs est une jeune société de sécurité1 qui s’est retrouvée sous les feux des projecteurs cette semaine par une annonce fracassante.

Ido Li On, le PDG de CTS Labs

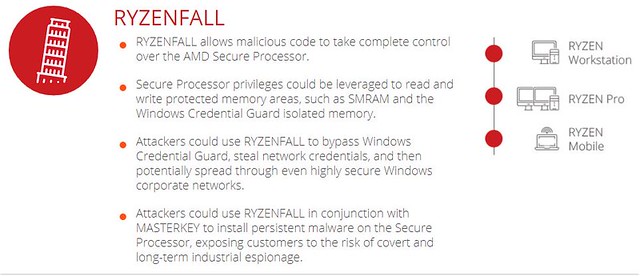

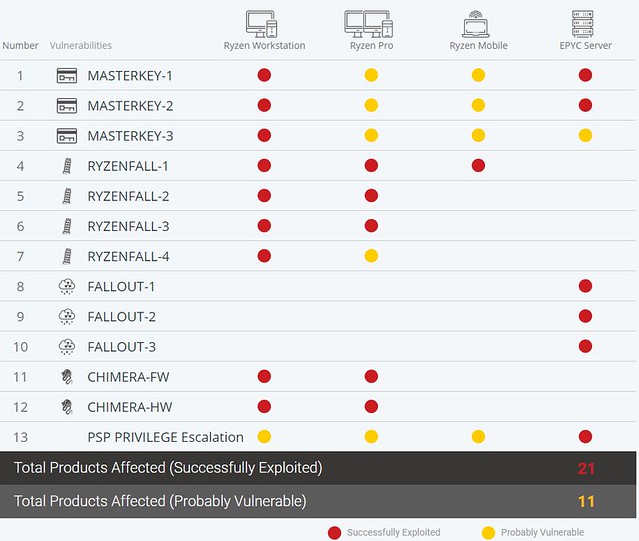

Avec un petit personnel, six employés seulement, CTS Labs lance l’équivalent d’un bloc de 10 tonnes dans une petite mare aux canards. Les nouveaux processeurs et chipsets d’AMD seraient tous atteint de failles de sécurité majeures. Pour accentuer la pression, le laboratoire baptise ces failles de jolis noms angoissants : Ryzenfall, Fallout, Chimera et Masterkey. S’en suit un document de 20 pages qui détaille par le menu pas moins de neuf failles qualifiées de majeures au sujet de ces circuits.

Mieux encore, pour accentuer le coup, le laboratoire propose un site web tout neuf avec un nom de domaine sans équivoque « AMDFlaws.com » soit « AMDdéfauts.com » en français qui explique ces découvertes. Y sont présentés des vidéos, des schémas et des éléments destinés à savoir si les utilisateurs sont susceptibles d’êtres affectés par ces problèmes de sécurité.

Quelques heures plus tard, un analyste financier du nom de Viceroy Research indique que les éléments qu’il a pu analyser concernant ces failles signent la mise à mort boursière d’AMD et conseille donc de vendre au plus vite ses titres et de se tenir éloigné de l’action. Les termes sont choisis avec soin et la situation est qualifiée de « fatale » au « niveau commercial ». L’analyste annonce qu’AMD ne vaut plus rien et n’a d’autres choix que « la banqueroute. » Des mots qui sont autant de coups de poignards au niveau boursier pour la marque.

Première interrogation, comment Viceroy Research a t-il pu analyser aussi vite ces documents qui ne sont pas du pipi de chèvre en termes de technique et proposer ensuite une analyse de 25 pages d’un point de vue financier ? Le cabinet se retranche derrière la réception anticipée d’un email anonyme. Elle a eu le temps d’analyser les documents grâce à une fuite. Même si cela est vrai, comment savoir si ce n’est pas une fuite organisée ?

Malgré ces éléments et un fort trading sur l’action d’AMD, celle-ci ne s’écroule pas.

Tout cela pose beaucoup de questions mais, pour le moment, il n’y a pas grand chose à y redire.

Sauf que les méthodes de CTS Labs sont étonnantes. D’abord le calendrier de publication ne correspond pas à l’usage. Il n’y a pas de règles en la matière et pas plus de lois. CTS Labs n’a rien fait d’illégal en diffusant ces failles, on peut le considérer comme un lanceur d’alerte en terme de sécurité informatique. Ce qui pose soucis c’est la manière de faire et le calendrier.

AMD a été prévenu de ces découvertes 24 heures seulement avant leur publication. La règle tacite de ces laboratoires de sécurité est de laisser un certain temps aux sociétés ayant des failles informatiques pour qu’elles puissent élaborer une solution afin de proposer une mise à jour permettant de contre balancer leur effet négatif. 24 Heures entre l’alerte d’AMD et la publication de l’ensemble de ces failles au public, c’est évidemment trop peu. Et CTS Labs se transforme donc de société de sécurité en société d’insécurité.

C’est comme si un type dans la rue vous criait au visage « Attention ça va piquer » juste avant de vous asperger les yeux avec une bombe lacrymo. C’est sympa de sa part de prévenir par rapport au simple fait de juste vous asperger mais on aurait peut être préféré qu’il prévienne largement à l’avance pour qu’on puisse se protéger. La plupart des sociétés de sécurité laissent en général 30, 60 ou 90 jours avant publication. Cette deadline est saine car elle permet aux concepteurs des éléments touchés de coller une rustine sur les problèmes rencontrés avant que cela ne s’ébruite et soit donc susceptible d’intéresser des pirates. En même temps, ce délai force les sociétés impliquées à réagir rapidement car sans un correctif au bout du délai annoncé le couperet tombe et la sanction peut être sévère.

Mais avec 24 heures de délai seulement, aucune chance de développer un patch quelconque. CTS Labs fournit donc les moyens à des personnes peu scrupuleuses de porter atteinte à des systèmes informatiques au lieu d’empêcher que cela arrive. Ce qui est l’inverse de son rôle en tant que société de sécurité. C’est encore pire à la lumière des faits. Le nom de domaine AMDFlaws.com a été acheté le 22 février et le temps de créer les documents exposés sur ses pages a dû être assez important. CTS a même été jusqu’à faire vérifier ses découvertes par un cabinet indépendant (et dont l’analyse est fort coûteuse) en amont. Si on résume la situation, en imaginant que le personnel de CTS ait eu le réflexe d’acheter un nom de domaine immédiatement après avoir découvert la première faille, le laboratoire aurait pu prévenir AMD dès ce 22 février. On imagine que le brainstorming nécessaire à l’invention des noms Ryzenfall ou Chimera, ou le réglage des lumières de leur vidéo interview du personnel de la boite ne leur a pas laissé le temps de passer un coup de fil ou d’envoyer un email à AMD.

On peut donc clairement se demander qui est le client de CTS Labs, car c’est un autre détail pas anodin de cette histoire, ce laboratoire ne travaille que sur commande. Leur examen des puces AMD a été fait à la demande d’un client non identifié. C’est probablement ce client qui a choisi ce calendrier si spécifique et c’est probablement cette information manquante – le laboratoire n’a pas identifié son client – qui va être le plus éclairant. Je ne sais pas quelles seront les suites juridiques de cette aventure. Est-ce que AMD va alerter un quelconque gendarme boursier pour demander une enquête sur une manipulation de son cours de bourse.

Beaucoup de monde pointe du doigt Intel en estimant que le concurrent de toujours serait le plus à même de profiter de cette révélation suite aux failles de ses propres puces. Cela me parait un peu facile et surtout trop dangereux pour Intel. Un tel scénario serait catastrophique en terme d’image et pourrait donner suite à un procès où il y aurait plus à perdre qu’à y gagner. Par contre le fait que le titre n’ait pas dévissé, c’est à dire qu’il y ait des gens qui aient acheté toutes les actions vendues par les personnes ayant paniqué à la suite de cette révélation fait sens. Quelqu’un a bien profité de cette histoire pour renforcer sa position et cela juste avant la sortie de la nouvelle gamme de puces Ryzen…

D’autres, enfin, parlent de la jeunesse du laboratoire et de sa volonté de se faire un nom. Cette jeunesse est t-elle une explication suffisante pour expliquer les méthodes employées ? Cela parait difficile à croire.

RyzenFall ou RyzenFail ? Techniquement, ces failles sont t-elles si terribles ?

Non.

Très clairement non. Attention, cela ne veut pas dire que les failles n’existent pas. Ryzenfall, Chimera, Fallout et Masterkey sont bel et bien réelles. Mais pour pouvoir les exploiter, il faut déjà être logiciellement maître de la machine qui emploie les processeurs incriminés. C’est donc très différent des failles Meltdown ou Spectrre par exemple. Quand on est maitre d’une machine, quand on possède tous les accès, le fait de pouvoir utiliser ces failles est un détail. On peut déjà effacer toutes les données présentes, les copier, les envoyer où on veut ou installer n’importe quel type de mouchard.

Pour prendre un exemple plus parlant :

Est-ce que vous vous inquiéteriez d’avoir un moteur AMD dans votre voiture si il permettait à un voleur qui aurait déjà pénétré dans l’habitacle et mis le contact sans réveiller l’alarme, de jouer avec le clignotant ?

Si un pirate est déjà root, ces failles ne l’intéressent plus. Est-ce que Ryzenfall, Chimera, Fallout ou Masterkey permettent de devenir root ? De prendre le contrôle total de la machine ? Non. Pas de panique donc. Je vous conseille, à ce sujet, de lire le papier de Hardware.fr qui rentre dans le détail des différentes failles. C’est technique mais c’est très intéressant.

After the Ryzenfall : Que conclure ?

La première chose et la plus intéressante à remonter serait de connaitre le nom du commanditaire de cette analyse de sécurité effectuée par CTS Labs. Les six employés de ces experts n’ont pas décidé de leur chef d’acheter des tas de processeurs et de cartes mères AMD pour s’amuser à la pause déjeuner. Découvrir ce type de faille demande des ressources et de payer des salaires d’ingénieurs chevronnés. Quelqu’un a payé CTS Labs et on aimerait bien savoir qui.

Qui a acheté ces actions vendues par les actionnaires d’AMD suite à cette annonce, quand le volume d’échange a explosé ?

Qui a envoyé un email à Viceroy Research en amont d’une communication à AMD ?

Plus que des interrogations de sécurité, ce sont des questions sur la façon de faire de CTS Labs qui m’interpellent aujourd’hui.

Bonus (presque) rigolo

La vidéo ci dessus a été tournée sur fond vert par CTS Labs. C’est une mise en scène totale de leur personnel dans des locaux purement fictifs.

On peut y voir, par exemple, à 2’12 ce monsieur parler devant un immense bureau vide. Les employés étant au nombre de six on peut se demander pourquoi de tels locaux ? Une recherche avec un moteur d’analyse par image est assez éclairant.

Il s’agit d’un cadrage sur une image disponible en ligne sur de nombreux sites partout dans le monde. Je suppose qu’elle provient d’une banque d’images quelconque.

On la retrouve, par exemple, employée ici dans une communication Française…

Je n’ai pas retrouvé ce fond mais l’éclairage de cette image laisse également penser qu’il s’agit également d’une vidéo sur fond vert. Le décor est donc totalement virtuel.

Le fond vert tout moche !

Pareil pour la scène devant des serveurs en activité, ce sont typiquement des images que l’on peut acheter à une banque de vidéos libre de droits contre une poignée de dollars. Cela ne me choque pas plus que cela, les locaux de CTS Labs sont surement moins présentables et le labo veut faire bonne impression. Ce qui me pose soucis, c’est le temps accordé à ces détails techniques : capture d’images et prises de son, réglage des éclairages, fond vert, recherche dans des banque d’images, montage et publication sur Youtube… Sans prendre le temps d’avertir AMD.

C’est comme si Pasteur mettait 15 jours à faire les boutiques pour être super chic le jour où il présente son vaccin contre la rage à ses collègues. Pendant que la maladie continue bien sûr de faire des ravages dans la population.

C’est ce grand écart qui est problématique. Pourquoi crier haut et fort à la découverte de failles majeures dans ces processeurs, tout en passant autant de temps à des activités ne permettant à personne de les corriger ? Est-ce là le rôle d’une boite de sécurité informatique ?

Notes :

| 2,5€ par mois | 5€ par mois | 10€ par mois | Le montant de votre choix |

Ca c’est un « putain » d’article Pierre !

Merci beaucoup.

Même analyse hier ou avant-hier sur tomshardware.fr

Visiblement Viceroy semble être un cabinet sulfureux, ça sent la magouille boursière : faire baisser pour acheter des actions puis revendre au plus haut compte tenu du vent en poupe d’AMD.

À+

👍

de la manipulation boursiere,

ca me rappel vinci

evaporation de 7Milliard en 10min, bien joué.

https://www.lesechos.fr/23/11/2016/lesechos.fr/0211525134191_manipulation-de-l-action-vinci—cinq-questions-sur-une-affaire-hors-norme.htm

Bravo Pierre ! Super billet !

Étrange, ça sort en même temps qu’un tas d’annonces et d’articles à propos d’Intel pour les failles Meltdown et Spectre :

Intel dévoile sa feuille de route pour une correction complète de Meltdown et Spectre

Intel promet des microprocesseurs sans failles de sécurité

Spectre / Meltdown : Intel protège ses futurs processeurs au niveau matériel

Cascade Lake, la réponse d’Intel aux attaques Spectre

Ouh là effectivement.

Ça sent gros gros le délit boursier monté à partir d’informations sans doute vraies mais n’impliquant nullement la pérennité de la boîte.

En revanche, les petits jeunes du soit-disant cabinet de sécurité sont grillés dans la profession en n’ayant pas respecté les codes de la divulgation responsable.

Pour rappel, Intel ainsi que les éditeurs comme Microsoft, Google (mais pas Linux, curieux hein ?) ont été prévenu 6 mois à l’avance

L’idée est bien de faire le plus gros buzz possible pour faire baisser le cours le plus bas possible.

Je pense que la SEC est déjà sur le coup.

db

Super article Pierre !

Merci

Chez AMD ,il ont pas dut financé le dernier président élu je pense .

Une opération boursière de quelqu’un cherchant a acheter AMD peut etre ?

C’est sur qu’avec l’échec de la vente /fusion entre fondeurs de puces ARM ,on se demande si il y a pas coup bas interne au USA ou essai d’une main étrangère pour posséder de la technologie .

En ce qui me concerne ,faille ou pas sur processeur Intel ou AMD ,mon budget me permettra pas d’acheter un haut de gamme super blindé ,mon choix sera donc certainement un Ryzen d’entrée de gamme .

Je pense que chez AMD, le choix puissance/prix reste équilibré pour pleins d’acheteurs potentiels ce qui limite la chute des actions AMD de ce fait .

Ca ne peut pas être Intel, ils ne peuvent survivre sans AMD ou toute concurrence (et il n’y a qu’AMD dans ce cas) sur le x(86-)64.

C’est excellent de perspicacité. Chapeau.

Très bon article comme d’habitude.

Mais sur le fonds, ça fait peur, cette société de sécurité c’est le loup dans la bergerie !

Il n’y a aucun intérêt pour elle de se comporter de la sorte, donc c’est forcément un vaste montage pour déstabiliser AMD.

Je pense que chez AMD, ils vont réagir, mais comme ils ont plus que 2 neurones et un peu d’expérience, ils seront plus discrets ;-)

Article passionnant ! Merci!

Salut Pierre, et encore merci pour ce travail pharaonique que tu nous ponds depuis des lustres.

Concernant cet article, très intéressant (comme toujours), effectivement il y a manipulation, la société n’existe probablement pas ou que depuis quelques jours/semaines, c’est du bidon, leur « travail » est d’une telle lâcheté, un tel manque de respect.

Effectivement pour moi non plus, c’est pas du Intel, ce seraient trop facile, même s’ils ont certainement des couches tailles adultes depuis quelques mois, c’est pas de leur niveau.

Une bonne grosse fraude aux actions boursières comme il y en a relativement souvent, mais ici c’est d’un tel amateurisme … mais malheureusement certains sites (une grande majorité), ont relayé l’info sans vérifier la véracité pourtant évidente pour faire du clic et vite…

Tant mieux il y a encore et toujours notre Pierre national qui compense par son travail, à la fois neutre, précis, très détaillé et intéressant.

C’est trop long ….

Mais le plus simple c’est de faire comme tout le monde acheter des processeurs de conception simple qui coute quelques centimes à produire et à revendre et attendre que des sociétés vendent du cloud contre un crédit bancaire mensuelle.

Bonsoir,

Merci à vous, Pierre, pour cet article. Cela fait partie des choses que j’aime sur ce site.

Il est étrange de voir que la remédiatisation des événements est quelque chose à côté de quoi sont passé les journalistes. Elle aurait pourtant pu être leur planche de salut au moment du « virage » internet. Je suis content que des gens comme vous fasse ce travail d’analyse et de diffusion.

Bravo

Merci pour cet article.

Beau boulot et agréable à lire.

@Dan:

Oui il faut savoir qu’Intel a pas mal de centres de recherche en Israel. Intel comme les grosses entreprises informatiques (Apple, Google, Microsoft) sont des entreprises vitales pour la sécurité d’un pays. Et Intel est importante pour les Etats-Unis et Israel.

De plus, historiquement, on sait qu’il y a des « backdoors » implémentés dans les OS, alors pourquoi pas dans les processeurs.

Alors il n’y a pas de preuves de conspiration quelconque de la part d’Intel mais on peut noter que les nouveaux processeurs d’AMD mettaient en danger Intel, jusqu’à cette sorte de « revirement ».

Par exemple pour Microsoft :

Windows 10 est doté du Secure Boot, et des hackers ont montré qu’il pourrait s’agir d’un « backdoor officiel » permettant au FBI et autres agences de renseignement américaines de contourner la sécurité du système. Pis, Microsoft a fait accidentellement fuiter une des clés en question. De quoi permettre à n’importe qui, par exemple, de contourner la sécurité d’un Windows Phone, même protégé par mot de passe et chiffré.

source : papergeek

Salut Pierre,

Bravo pour l’article, t’es pas loin d’avoir un pied dans l’European Investigative Collaborations ?!!

La lecture a parfaitement accompagné mon café matinal => quoi de plus normal que d’aller faire un tour sur la miniboutique ^_^

Allez les gars, un p’tit soutien pour Pierre ! L’information quand elle est bien présentée a de la valeur !

Mel

Pierre lui-même se défend de tout conspirationnisme dans la première ligne de son article. C’est malheureux, car beaucoup de choses de ce monde sont faites comme ça.

Peu de gens font une belle analyse comme celle de cet article, et se posent les bonnes questions ou vérifient les sources avant de croire à une info, et il suffit d’une analyse de niveau comptoir de bar pour qu’elle soit surexploitée par les personnes qui montent ce genre de situation.

Bref, vérifions toujours les sources, c’est ça l’important, c’est ce qu’a fait Pierre et c’est ce qui a découlé sur cet article de qualité.

Wahou, quel article ! Bravo Pierre ! Une analyse très pertinente, notamment sur la forme de ce cabinet d’insécurité. C’est clairement pas des méthodes de faire, en tout cas.

@gérardo: « De plus, historiquement, on sait qu’il y a des “backdoors” implémentés dans les OS, alors pourquoi pas dans les processeurs. »

Bien sûr qu’on le sait depuis le début des années 2000, et je ne parle pas des canaux cachés nécessaires aux vérif’ et débogage des constructeurs, les multiples axx aux périph’ de stockage (P et G-list-like, & cie qui permettent aussi, pour des petits malins ou journalistes en zone dangereuse, de cacher des datas).)

Une démonstration lors du séminaire de sécurité SSTIC des gars de la DCSSI (qui ont une réputation foireuse sur le net alors que ce sont des bestiaux, tous recrutés ensuite – entre autres – par les organismes bancaires suisses pour leur sécurité) avait fait une démo-live d’un axx illégal par des vulnérabilités matérielles sur tous les OS (de BSD à Win ou Mac, en passant par de multiples open-source)

https://www.sstic.org/media/SSTIC2006/SSTIC-actes/Contournement_des_OS_avec_les_fonctionnalites_des_/SSTIC2006-Article-Contournement_des_OS_avec_les_fonctionnalites_des_processeurs_et_des_cartes_meres-duflot_grumelard.pdf

Pour ce qui est de la règle tacite d’information, elle s’applique avant tout aux sociétés développant de l’OS ou de l’applicatif.

Il est alors possible de corriger très rapidement les vulnérabilités.

Lorsqu’il s’agit de failles matérielles,, c’est une toute autre histoire : arrêt de la production (?), R&D pour la correction, modification de la chaine de réalisation puis de la chaine de production, etc… Cela réclame beaucoup de temps, coûte énormément d’argent (mis en danger de la société ?)… et chaque proof-of-concept, faille matérielle n’est pas forcément récupérable pour un produit donné.

‘m’enfin, il faut reconnaitre que chaque élément fondamental d’un objet physique informatique est vulnérable.

C’est quasi-impossible de tout verrouiller (le plus risible et « passoire » reste les phones-mobiles, avec leur trojan de l’open-source made in Google – android – ou Apple… On attend le projet « EELO » pour phone sécurisé de Gaël Duval (créateur de Mandrake/Mandriva, Ulteo & cie).

Si l’on désire pousser un peu plus loin son indépendance et sa sécurité (mais ça coûte cher, et aucune garantie vérifiable) :

https://puri.sm/

@prog-amateur. Plus que malheureux, criminel parfois. Les armes de destruction massive de Saddam, ou le récent empoisonnement d’un espion. Heureusement qu’il y existe des sites véritablement indépendants comme celui-ci.

Question simple :

à qui profite le crime ?…

Et après on tape sur l’irrégularité des crypto-monnaies, le système boursier est tellement plus honnête et sécurisant pour le reste du monde, c’est sûr !

Pourquoi un article comme celui ci finit-il toujours farci de commentaires étranges, voir tordus

La seule chose qui compte est savoir qui a payé cette étude et au final à qui profite le crime

– Pas intel à priori, beaucoup trop risqué pour eux?

– Je ne vois pas softbank, la maison mère d’ARM s’y risquer non plus? Sauf erreur de ma part ils sont liés à AMD par de juteux contrats

– Un gros fondeur ARM voulant consolider sa position sur le marché???

– Un fond d’investissement agressif?

J’espère que la SEC va publiquement déssouder le coupable

@Kikimoo: en fait si la plus part des éditeurs mainstream ont loupé le virage ceux qui n’avaient les rein financiers ont du s’adapter en misant sur la qualité justement, c’est donc un indicateur potentiel, j’entends par là qu’un journal qui s’autofinance ou du moins par des fonds indépendants (n’influençant pas sa ligne éditoriale) ne peut survivre sur le net sans cette ‘qualité’ (guillemets car pour moi cela est synonyme d’investigation , de dénonciation ).

Bravo Pierre donc tu fais parti à nos yeux de ces éditeurs /auteurs indépendants qui font le choix de la qualité…

@Dliryc: il ne manque plus que les échanges d’actions s’effectuent en actif de crypto-monaie non-traçable et la boucle sera bouclée.

D’ailleurs dans le monde de la finance actuellement, il suffit de citer le mot magique « blockchain » dans un press release pour voir le cours de son action boosté dès le lendemain.

Ah ces jeunes, la jeunesse fait tellement d’erreurs. Ils ferraient mieux d’écouter sur nous, les vieux, au lieu de nous jeter à l’hospice !