Un Youtubeur US a découvert dans son MiniPC la présence de logiciels espions. Des Spywares assez classiques directement préinstallés sous Windows. Certains de ces logiciels permettant de récupérer des données utilisateurs, il s’agit de failles assez critiques.

Deux familles de logiciels espions ont été identifiées : Bladabindi et Redline. Ces fichiers permettent des choses inquiétantes comme récupérer des mots de passe directement issus de navigateurs en ligne. Mais ils ciblent également certaines applications et en particulier les gestionnaires de monnaies virtuelles. Certains peuvent enregistrer tout ce que vous pianotez sur votre clavier et vont permettre d’identifier des suites de chiffres correspondant à un numéro de carte bleue par exemple. Ce sont des logiciels très dangereux qui peuvent aussi bien servir à récupérer vos accès à un service de streaming que copier votre identité, voler un compte de réseau social ou… vider votre compte en banque.

Le fait qu’ils soient intégrés par défaut à Windows lorsque l’on reçoit la machine est donc très inquiétant. Ce genre de problématique n’est cependant pas nouvelle. Cela est déjà arrivé par le passé, et pas forcément uniquement sur des machines noname. De nombreux constructeurs ont eu a faire face à ces problématiques qui sont en général assez vite repérées. Dans le cas présent, le lot infecté serait déjà identifié et l’image système employée aurait été rapidement remplacée par une nouvelle, libre de toute « infection » de ce type.

Un fabricant spécialisé dans le MiniPC fanless

Pour comprendre comment cela est possible, comment des MiniPC peuvent être infectés ainsi, il faut comprendre comment ce marché fonctionne. Je vous le répète souvent mais les machines livrées en provenance de marques noname sont issues de fournisseurs uniques. Avec des designs identiques, des équipements copiés collés d’une marque à l’autre, il n’est pas difficile de deviner que les constructeurs de certains MiniPC sont les mêmes. Ici il s’agit d’un gros poisson : « Shenzhen Shanminheng Technology Co., Ltd. » qui fabrique – entre autres – pour les marques AceMagic, AceMagician, Kamrui, NiPoGi, Ouvis, NiPoGi, T-Bao et bien d’autres marques que je qualifie souvent de « Noname« .

Ces différentes marques font appel à ce constructeur pour fabriquer leurs machines de A à Z. Elles ne sont en rien responsables de la fabrication du produit et se contentent souvent de n’envoyer qu’un logo à l’usine en charge du marquage des différents éléments. Logo qui sera collé sur la machine, ajouté à l’étiquette, imprimé sur la « documentation » et éventuellement sur le carton du MiniPC. Parfois ce logo sera poussé sur la carte mère pour apparaitre au démarrage de l’engin mais ce n’est pas forcément le cas.

Une fois la machine produite, le constructeur la charge dans un camion mandaté par la marque qui l’expédie sur les marchés de son choix. Chez des exportateurs, par exemple, mais également sur des places de marché comme Amazon en France. Là, les MiniPC sont distribués aux clients. Pour certaines de ces marques, le travail consiste donc à choisir sur catalogue les machines à vendre, à envoyer le logo de sa marque, à attendre que la commande soit construite, à gérer le transport du produit vers le revendeur et à assumer le SAV sur les produits. Ils ne vont jamais sur le terrain, ne conçoivent pas les produits, ne gèrent pas la partie logicielle et ne voient jamais un client. L’essentiel de leur activité consiste à répondre à des mails et à passer des coups de fil. Ils sont donc dépendants des usines qui fabriquent leurs produits.

La force de ce système vient du nombre de machines produites. Si l’ensemble de ces marques se font évidemment concurrence, elles permettent également à l’usine qui les assemble d’amortir plus facilement sa production. En proposant un design unique pour de nombreuses marques « noname », le moule du MiniPC est plus facilement remboursé. Le design et la fabrication des cartes mères le sont tout autant. Et la capacité d’achat du véritable fabricant, avec un nombre important de produits, permet d’obtenir de meilleurs tarifs auprès des constructeurs de composants comme auprès des revendeurs de mémoire vive, stockage, module Wi-Fi et processeurs. Bien meilleur que si chaque marque devait acheter ses propres puces, concevoir ses carte mères et usiner ses propre moules. C’est donc une sorte de symbiose qui est établie entre tous ces acteurs. Avec parfois de petits dramas et quelques anecdotes rigolotes comme des marques X dans des boites Y…

Le défaut de ce système c’est que tout repose sur un unique constructeur, ici Shenzhen Shanminheng Technology donc. Et que si un truc arrive à ce gros poisson, toute la chaine est affectée. Une série de SSD défectueux ? Des centaines de machines et plusieurs marques peuvent en pâtir. Un problème avec l’alimentation ? idem. Et pour le cas qui nous préoccupe, un Windows vérolé et ce sont plusieurs marques et modèles qui sont livrés avec des logiciels espions. Un jeu de domino très classique.

Un duplicateur de SSD M.2 industriel

Un détail intéressant nous apprend que ces spywares sont présents sur le Windows installé mais également sur la partition de récupération du système. De telle sorte que si vous faites une réinstallation d’usine de votre Windows, il aura exactement le même souci. Il réinstallera les mêmes logiciels espions. Cela nous montre une chose. Qu’il ne s’agit pas d’une infection due au hasard du système maitre mais bien d’une volonté de propager ces outils dangereux. Volonté à accorder au crédit plus que probable d’une mafia locale. A l’usine, les machines ne sont pas allumées une par une pour préinstaller le système d’exploitation. Les unités de stockage sont préparées en amont et une image du système comme des partitions de récupération sont clonées d’une source maitre vers plusieurs SSD à la fois via un matériel spécialisé. Ainsi lorsque le SSD est installé sur le MiniPC, il est déjà prêt à l’emploi. Il « suffit » donc de modifier l’image présente dans la machine de clonage pour infecter rapidement des centaines ou des milliers de SSD.

En général les engins qui assurent le clonage des systèmes sont surveillés, c’est un point crucial de la sécurité de l’installation. Mais avec une belle somme à la clé, une mafia locale peut motiver un employé à changer cette image de base pour une autre, contenant les logiciels espions. Avec une simple clé USB, il est possible d’effectuer cette opération simplement et rapidement. Et c’est probablement ce qu’il s’est passé ici. Une personne a modifié l’image de base et des machines sont ainsi sorties de l’usine avec les logiciels vérolés.

C’est en tout cas le scénario qui a été identifié à chaque fois lors des infections de ce genre dans le monde informatique. Qu’il s’agisse de portables de marque ou d’autres engins contenant un système, le maillon faible vient toujours de cette opération de clonage. Shenzhen Shanminheng Technology a annoncé avoir repéré les logiciels espions rapidement et remis de l’ordre dans son image Windows. Il faut dire que ces spywares ne sont pas discrets puisqu’ils sont détectés par Windows Defender lui même, ce qui fait que la première analyse de Windows au démarrage de la machine signale le problème. Les remontées client ont donc du être assez rapides.

Aujourd’hui tout serait rentré dans l’ordre et les machines produites ne seraient plus infectées. Il faut bien comprendre que l’ensemble des marques comme le constructeur original n’ont rien à gagner à livrer des engins infectés. Ils ont plutôt tout à perdre en terme d’image sur ce secteur aussi concurrentiel.

J’ai un MiniPC d’une de ces marques, que faire ?

Il est plus que probable que votre système soit sain. Dans le doute vous pouvez toujours lancer une analyse complète de Windows Defender et passer les fichiers détectés à la moulinette de Virus Total pour analyse. C’est le plus simple pour être rassuré.

Il n’empêche que, ce n’est pas forcément très prudent d’utiliser une image de Windows livrée avec ce type de PC. On pourrait d’ailleurs généraliser ce commentaire à l’ensemble des PC commercialisés avec un système. Avec une nuance toutefois, les portables de grandes marques bénéficient d’un contrôle qualité logiciel plus poussé lié au fait que leurs engins sont en général plus complexes à mettre en œuvre à cause de leurs pilotes. Mais dans le cas des MiniPC noname, le système est en général brut de décoffrage, ce qui est une excellente nouvelle car cela veut dire qu’il seront plus simple a remplacer.

Pour éviter toute infection par des logiciels espions, le plus simple est donc de ne pas employer l’installation de base mais d’effectuer une installation propre. Vous pouvez partir sur un système Linux de votre choix en suivant les instructions fournies par les différentes distributions : Debian, Mint, Ubuntu ou autre. Si vous voulez rester sous Windows, il faudra partir d’une image Windows livrée directement par Microsoft. Cela ne demande que peu de compétences et vous assure un système sans virus ou même aucun logiciel publicitaire. Rares sont les MiniPC à nécessiter des outils logiciels spécifiques. Il y ‘en a quelques uns qui proposent des fonctions supplémentaires comme un écran intégré ou des réglages RGB. Mais on peut en général trouver et copier ces éléments logiciels facilement.

La licence de Windows nécessaire à la réinstallation du système est en règle générale « tatouée » sur le BIOS du système. Et lorsque vous installerez votre nouveau Windows ce dernier identifiera automatiquement votre machine comme détentrice d’une licence OEM. Mais si vous voulez récupérer votre clé Windows avant la réinstallation, la méthode est assez simple.

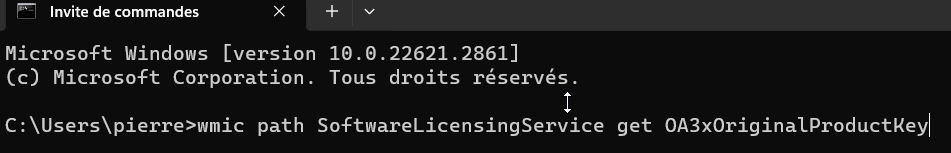

Lancez votre MiniPC sur le système reçu et appuyez sur la touche Windows de votre clavier. Pianotez ensuite les trois lettres CMD et la touche entrée pour lancer l’invite de commande. Vous obtiendrez l’interface très sobre de l’invite de commande.

Pianotez alors (ou copiez collez) la commande suivante : wmic path SoftwareLicensingService get OA3xOriginalProductKey

Cela vous indiquera l’ensemble de cinq groupes de cinq chiffres et lettres qui constituent la clé de votre machine. Notez la soigneusement ou prenez la en photo (Mais pensez à ne pas la partager ou à l’effacer ensuite…). C’est cette clé qui servira lors d’une éventuelle réinstallation.

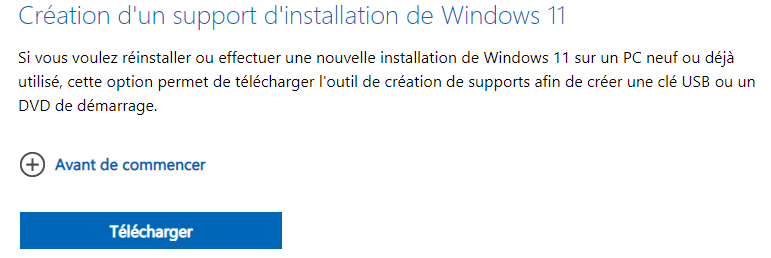

Il ne vous reste plus qu’à préparer une clé USB avec l’image de Windows installée dessus. Pour Windows 10, il faut aller sur cette page et pour Windows 11 sur celle-ci. Vous choisirez « Création d’un support d’installation de Windows » et cliquerez sur « télécharger ». Un outil de préparation de clé est alors téléchargé, il pèse moins de 10 Mo.

Il vous faut ensuite une clé USB vierge1 de 8 Go ou plus pour pouvoir commencer l’opération. Attention, il sera nécessaire d’avoir un PC connecté pour préparer la clé. Insérez la clé USB dans votre port USB et lancez l’utilitaire tout juste téléchargé. Il vous demandera au préalable d’accepter le contrat de licence.

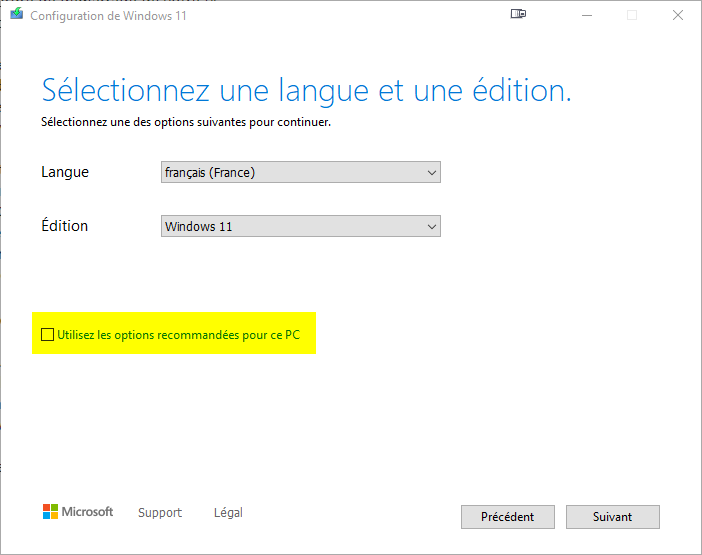

Il vous demandera ensuite de choisir votre langue et votre édition. Pensez à décocher la case « utilisez les options recommandées pour ce PC » si vous n’effectuez pas la préparation de la clé depuis le MiniPC noname que vous suspectez d’être infecté. Ce qui n’est évidemment pas conseillé. Cliquez ensuite sur suivant.

Sélectionnez « Disque mémoire flash USB » pour utiliser votre clé USB. Cliquez sur Suivant.

Choisissez la clé USB sur votre machine (vérifiez bien d’avoir sélectionné le bon lecteur pour éviter tout accident, vous pouvez utiliser l’explorateur de fichier pour cela.). Cliquez sur Suivant.

L’opération débute et l’outil télécharge l’image du système sur votre clé tout en préparant celle-ci pour accepter un démarrage direct. Pendant ce temps là, vous pouvez chercher comment ouvrir le BIOS de la machine que vous voulez réinstaller. En général une recherche avec la référence de votre machine et les mots « bios key » donnent de bons résultats. Une fois cette touche identifiée (F1, F2, F10, F11, F12 ou Echap sont communément employés mais également encore parfois la touche « Suppr ») vous pouvez essayer celle-ci sur votre PC à réinstaller en la pressant frénétiquement au démarrage.

Une fois dans le BIOS – qui est parfois très touffu – rendez vous dans l’onglet « Boot » et cherchez « Device order » pour sélectionner comme premier élément de démarrage le périphérique USB. Si votre clé est insérée depuis le démarrage de l’engin, son nom devrait apparaitre dans la liste. Sauvegardez vos réglages et redémarrez la machine avec la clé USB en place. Il ne reste plus qu’a suivre les instructions à l’écran pour installer Windows. Si cette installation réclame votre N° de série, vous, pourrez indiquer celui récupéré. Il y a cependant de grandes chances que celui-ci ne soit pas nécessaire.

A la fin de l’opération, vous aurez un système parfaitement « propre ». Cela peu paraitre long et fastidieux mais cela reste la solution la plus sure pour profiter d’un Windows sans logiciels espion, virus ou autre bloatwares…

Notes :

| 2,5€ par mois | 5€ par mois | 10€ par mois | Le montant de votre choix |

c’est ma plus grosse crainte sur ces mini pc.

Comme dirait Leodagan : » Tout formater pour partir sur des bases saines ».

De toute facon, une reinstall initiale de Windows c’est la base de la base, risque de malware ou pas.

De toute façon, une install linux c’est la base de la base dans tous les cas.

Bon, rassurons-nous, bientôt ce sera directement dans le BIOS.

Le pire n’est sans doute pas ce qui sera détecté par les outils intégrés (la mafia chinoise manquerait de compétences dans le domaine?) au 1er démarrage… Mais tout ce qui passe sans doute sous le radar!

En effet, mieux vaut partir propre: Au dela de la franche vérole, cela évite aussi les bloatware de « partenaires » de la marque même si ce dernier point me semble plus toucher les grandes marques aux controles qualités poussés :-(

Merci pour cet article a la fois le probleme et sa solution.

D’accord avec Olivier Barthélémy. Plus une autre: Linux sur USB; avec « home » et sauvegarde via USB sur support idoine (voire retrait/remplacement SSD). Et n’utiliser W11 qu’en cas de besoin impératif.

Est ce que la marque Beelink est aussi dans ce type de menace ? ou ce sont des gens plus serieux ?

@etienne guerry: Ce n’est pas vraiment une question de sérieux en fait. Il suffit de pas grand chose pour que ça arrive et c’est déjà arrivé à des sociétés de grandes marques.

Pour répondre a ta question Beelink partage ses design avec la marque Trigkey mais à mon sens pas avec d’autres marques en vrac. De la a promettre que cela n’arrivera jamais… Il suffit de tomber sur la personne responsable et d’avoir les moyens d’une mafia classique pour bouleverser les choses. Si on lui promet XXXXX$ ou si on lui file des photos de ses gosses prises au téléobjectif, il y a moyen que la personne exécute les ordres.

Le vrai soucis pour moi est ailleurs : c’est le fait que les marques concernées n’aient pas fait un communiqué pour expliquer le problème et enjoint les acheteurs a lancer un scan sur les bécanes afin de le juguler.

Ceci sans compter qu’il n’y a aucune mise à jour du BIOS sur ces PC.

Je rejoins assez lc_lol avec son commentaire… prochainement dans votre BIOS :-(

Ceci en plus, cela m’a rappelé un ancien commentaire concernant une faille potentielle faille sécuritaire avec le BIOS d’un T-Bao T8 Plus :

@Len:

Pas très rassurant quand on veut utiliser un N100 comme serveur Proxmox, des VM et docker exposés sur le net…

@Bosco: oui : tout simplement un ptit dell thin client à base de N6005 : 10w ,suffisant pour unraid ou omv et fanless en plus…

A force de vouloir le moins cher du moins cher, il faut comprendre qu’il y a des contreparties.

Le vol d’identité peut être bien plus dévastateur que de se faire vider son compte en banque.

Mon frere a bossé dans l’industrie chez un grand compte. Ils considèrent que le prix pour corrompre un simple ouvrier (pas un cadre sup) c’est 3 mois de salaire, soit en Chine/Inde, euh… pas grand’chose.

La on s’en rend compte paske c’est sur des machines physiquement chez nous, et que y’a des antivirus. Mais faut pas rêver, tout le Cloud avec des sous-traitants inconnus dans des pays pas chers…

@Bosco: C’était LogoFail, une faille dans TOUS les BIOS de tous les PC et pas seulement les machines d’une marque ou d’une autre :

Qui a fourni un correctif ? Pas grand monde pour le moment. Pour la simple raison que ce n’est pas gérable. A noter que la faille nécessite un accès à la machine et qu’en la protégeant de manière classique, on réduit considérablement les risques.

https://www.zdnet.fr/pratique/voici-comment-proteger-vos-ordinateurs-contre-les-attaques-logofail-39963002.htm

@popol: Les informations que j’ai expliquent une production de quelques centaines de machines seulement. Cela a été réglé rapidement. Cela n’a rien a voir avec le prix du produit. Ce genre de chose peut parfaitement arriver n(importe où. La nuance c’est la vitesse de réaction liée à un contrôle qualité et la communication en aval.

quand on prépare un pc quelque soit la marque, il faut systhématiquement booter sur une clé et tout écraser, c’est net, propre et rufus est parfait pour préparer son support

Merci beaucoup Pierre pour cet excellent billet.

@Padré: c’est ça. Les gens se complaisent à utiliser un système vérolé jusqu’à la moelle et pleurent ensuite.

@Pierre Lecourt: La mise a jour du BIOS et ses correctifs, c’est cela qui fait que mes machines principales sont du pro d’occasion.

A titre d’exemple, j’ai un Dell optiplex 3050 de 2018 et une tablette Dell 5290, sous linux, mise a jour du BIOS quasiment tout les mois.

Après, je me souvient d’une histoire avec Lenovo et des logiciels espions, implantés par le fabricant lui-même…

@Madwill:

Pour ma part, passé la fin de garantie, j’évite les MAJ BIOS: Il faut savoir que, au delà de la licence d’utilisation (sources/outils de développement spécifiques) et du développement souvent sous-traité par les fabricants à la triade AMI/Phoenix/Insyde du parrain Intel (qui protège très bien leur business crois-moi! Firmwares non signés qui leur sont réservés, reference codes dont la très complexe et mal documentée initialisation DDR également), le fabricant de PC paye aussi chaque image déployée…

En conséquence, le plus souvent souvent, le système de double bios permis par le processeur n’est pas mis en oeuvre:

Économie d’une image et (dans une moindre mesure) d’une boot flash SPI (car le changement de boot flash si on en a une invalide/ne bootant pas, repose sur la sélection au boot d’une seconde mémoire flash).

Il n’y a bien que les serveurs et autres machines industrielles/télécom qui aient une double image bios pour sécuriser ces upgrades. Les autres c’est un presse papier au moindre aléa (les laptops, encore, ont une batterie évitant au moins la coupure secteur au mauvais moment mais un desktop c’est mort). Ceci dit, une machine qui ne boot plus est sans doute la plus sûre du monde!

@lc_lol:

Ne nous voilons pas la face, c’est probablement déjà le cas…

https://www.cisa.gov/news-events/news/call-action-bolster-uefi-cybersecurity-now

@Padré:

Le plus gros spyware de toute façon c’est Windows lui même, juste après Google Chrome… :-D

@lc_lol:

Potentiellement déjà le cas non, les EFI ont leur propre stack IP, Non?

Merci pour l’information, avec ce dossier complet.

Bonjour,

Y-a-t-il des Mini PC vendus sans OS ?

@Nasra: Oui. Certains avec stockage et, évidemment, tous les modèles « barebone » a équiper en stockage.

@yann:

c’est pour cela qu’il existe des projets comme Coreboot, qui permet d’avoir des firmwares open-source pour différents matériels. Il y a de plus en plus de fabricants sur ce projet.

On est bien d’accord que cette discussion est réservée à une catégorie de personnes s’intéressant au « comment » du sujet. 99% des humains informatisés se foutent du comment ça marche, ils se focalisent sur les usages que ces minimachines leur permettent (porno, jeu, chatons, mise en valeur de son égo dans des débats, désinformation…)

Donc, ne soyons pas trop méprisant avec des « c’est la base », etc. qui sont en fait le fruit d’un travail (parfois long) de notre part pour nous former. Parce que ça nous intéresse. Personne ne maitrise tout dans le panorama scientifique d’aujourd’hui, il n’est plus d’Honnête Homme.

Les autres ont une autre vie, d’autres priorités et qui est on pour les juger?

Sinon, pourquoi Coreboot n’est pas installé partout ? Ah oui, parce qu’en maitrisant un bios de merde, on peut y exploiter les backdoors que l’état souverain a demandé de laisser béantes. Parce que le Pouvoir, le côté Obscur e la Force, n’a JAMAIS eu l’intention de laisser les lambda libres de communiquer comme ils l’entendaient, ou qu’il soit, de quelle couleur qu’il soit.

Et installer un Linux même from Scratch ne garantit rien, puisque le hardware est la couche de base et qu’on ne le fabrique pas soi-même avec ses petites mimines. Il est produit dans un pays qui souhaite prendre le pouvoir sur le reste du Monde. Faut pas s’attendre à moins de sa part, donc.

@yann: Même si tu viens de claquer au sol ma croyance dans les MAJ BIOS=top sécurité (dans une certaine mesure, évidemment), je te remercie pour ces éclaircissements ;)

Toujours au top Pierre, merci.

Même si c’est pour le collectionner, je vais de ce pas réinstaller mon Chewi 8 pouces

@Pierre

Merci pour l’info

1/ La commande dans CMD « wmic path SoftwareLicensingService get OA3xOriginalProductKey »

Me retourne ancune clé sinon : « OA3xOriginalProductKey »

et son équivent en PowerShell ne me retourne rien :

(Get-WmiObject -query ‘select * from SoftwareLicensingService’).OA3xOriginalProductKey

2/Autre sujet : le bloatware de Windows 10 & 11, comment s’en prémunir :

Cf vidéo : https://www.youtube.com/watch?v=SlIZxdeoWDY

avec des infos et des outils comme :

– should I remove it : https://www.shouldiremoveit.com/

– Bulk Crap Uninstaller : https://www.bcuninstaller.com/

– bloatbox : https://github.com/builtbybel/bloatbox

– shift-F10 et oobe/bypassnro pour n’avoir qu’un compte local Windows et pas avoir de compte MS

– au boot choisir English (World) ou English (Europe) : Windows s installe sans bloatware et apres coup changer sa localisation Fr ….

– Enlever le réseau « shift+F10 » pour lancer une invite de commande pendant l’installation et il suffit de faire ipconfig /release

pour n’avoir qu’un compte local Windows et pas avoir de compte MS

– faux mail : [email protected], [email protected], [email protected],

– BWmeter (https://www.desksoft.com/OldVersions.htm) mais normalement la dernier version devrait être la 9.0.3

– Atlas OS (https://atlasos.net/) Windows 10 ou 11 optimisé sans bloatware , et comme c est open source..

– tiny 10 et tiny 11 : mais source inconnu, et pas possible d effectuer les MAJ M$

Créer son propre ISO Win 11 :

– NTDEV (https://ntdev.blog/2023/12/10/how-to-build-your-own-tiny11-the-definitive-guide-on-how-to-create-the-perfect-lightweight-windows-image/) How to build your own tiny11 – THE definitive guide on how to create the perfect lightweight windows image

– NT Lite (https://www.ntlite.com/)

– the PC Security channel: https://thepcsecuritychannel.com/

– O&O ShutUp10++ : https://www.oo-software.com/fr/shutup10

– Ultimate Windows Tweaker: https://www.thewindowsclub.com/ultimate-windows-tweaker-5-for-windows-11

Pour la création de la clé de boot de l’OS Windows, Rufus (https://rufus.ie/fr/) permet déjà de bypasser le compte M$ et d’autres trucs « indésirable »

@FlyDutch: 1 : C’est quoi comme machine ?

J’ai reçu un T-BAO MN57 j’ai réinstallé Windows 11 après un reformatage et j’ai acheté une nouvelle clé Windows 11.

D’ailleurs à l’installation de Windows il ne m’a pas demandé la clé et quand je suis allé vérifié, Windows était activé. J’ai quand même changé la clé avec celle que je venais d’avoir.

Je suis allé sur le site AMD pour faire les mise à jour et installer les pilotes manquants.

Cela dit il reste 1 carte Ethernet pour laquelle le pilote n’est pas trouvé.

@Nameless:

tu as essayé avec le pack de drivers : https://sdi-tool.org/

@Pierre Lecourt:

LLKBOHA GX55 Mini PC Celeron N5105

@Drepa: utiliser Windows et se préoccuper d’un backdoor de plus ..

@Nameless: même problème pour moi l’Ethernet lan 2.5g ne fonctionne plus !! Je cherche le driver !!

@Frouin:

@Frouin

sur vos Mini PC T-BAO MN57

A priori ce serait un driver Ethernet 2.5G : intel I226-V

https://www.intel.fr/content/www/fr/fr/download/727998/intel-network-adapter-driver-for-microsoft-windows-11.html?wapkw=intel%20ethernet%20controller%20i226-v

Salut Pierre,

Suite à cette information, je me suis décidé à passer sous Ubuntu mon Bmax B3 plus.

Pas de chance, c’est un modèle sans accès au Bios pour démarrer sur la clé USB !

La moulinette Windows sécurité ne trouve rien, c’est déjà ça.

@Nono49: Tu as essayé F4 ou F10 au démarrage ?

@Pierre Lecourt: F4 oui mais sans résultat, le site Bmax indique F9, mais c’est juste une remise à zéro d’usine. J’essayerais F10…

Une recherche sur Google m’a conduit à une vidéo d’un utilisateur qui fait le même constat que moi.

@FlyDutch: MERCI mais je n’arrive pas a le mettre a jour ça ne fonctionne pas !!

Bonjour merci Pierre pour l’information sinon j’aurai pas su. J’ai fais une reinstall complète à partir d’une image Iso mise sur clé USB avec Rufus. Il est malin Rufus. Dans une boite de dialogue pour la lancer la création de la clé, on a des options comme créer un compte local, supprimer la nécessité d’un compte Microsoft et d’autres options utiles. En fait il reconnaît qu’il doit copier une image Windows et propose donc ça.

Sinon j’avais des points d’exclamation dans le gestionnaire de périphériques. J’ai installé un soft d’AMD. Adrenaline. Ça m’a réglé ça. C’était le driver de la crypto du module TMP2 je crois et un truc appelé contrôle multimédia. J’ai aussi installé les drivers bluetooth et WiFi trouvé sur le site de acemagician. En espérant que les virus soient pas là-dedans.

@Thomisus:

Pour Rufus on en parlait ici : https://www.minimachines.net/actu/rufus-19-beta-110625

Pour les pilotes « virusés » : Encore une fois ce n’est pas une action menée par le fabricant ou les marques qui n’ont rien a y gagner. C’est une action probablement menée par une mafia locale. Il n’y a aucune raison de craindre des pilotes, pas plus que n’importe quel autre fichier de fabricant en ligne.

Les marques « concernées » sont les premières a être embêtées par cette situation.

Bonjour,

Merci pour cet article.

Je viens de recevoir un PC AceMagic, qui possède un mini écran intégré. Pas de virus détecté avec Defender. Mais, sans surprise, le logiciel qui contrôle l’écran est vérolé (HackTool.VulnDriver/x64!1.D7DB (CLASSIC)).

C’est retour à l’expéditeur.

Pour information, le site vendeur (très très connu) n’autorise pas de commentaires sur cet article !

Un lecteur de longue date :-)

@PERRON:

Pour info, ce relevé HackTool.VulnDriver/x64!1.D7DB (CLASSIC) est un élément que l’on retrouve dans pas mal de programmes et qui est souvent ce qu’on appelle un « faux positif ».

Par exemple si tu vas sur Virustotal et que tu lances l’analyse de Ryzen DRAM calculator après l’avoir téléchargé depuis la page de l’éditeur : https://www.techpowerup.com/download/ryzen-dram-calculator/

tu auras la même alerte. C’est comme ça depuis 2022.

Alors je ne te dis pas de ne pas le prendre en compte mais pas mal d’éditeurs qui développent des programmes sans les faire certifier par Microsoft ont ce genre de « faux positif ».

@Pierre Lecourt

L’information provient effectivement de VirusTotal, dont un tag qui me chagrine :

checks-user-input

Le problème de fond est la perte de confiance, renforcée par le vendeur qui n’accepte plus de poster de commentaires sur cet article, bien noté par ailleurs.

Encore merci pour ce retour.

Je comprend parfaitement.

@Pierre Lecourt

Merci pour cet article et surtout la solution bien expliquée pour remédier au problème.

Effectivement, tout utilisateur qui achète une machine dans mon cas un Ace Magician ARM5 ne peut penser à ce genre de chose. Etant sur Mac il y a encore 4 ans, jamais je n’ai ce genre de problème, et le Dell acheté d’occasion par la suite non plus.

Bref, c’est certainement la méthode à employer dès l’achat de ce genre de machine, un peu comme je faisais un Clean Install sur le Mac.

Cela n’enlève rien à la qualité de la machine, qui fonctionne très bien par contre c’est un désastre côté image de marque pour toutes les sociétés impliquées, et récupérer un client par la suite me semble presque mission impossible.

J’ai effectivement reçu un mail de Ace Magician il y a quelques jours, les conditions de remboursement étaient indiquées ect. mais ils auraient du être plus réactifs dès que le problème est apparu.

La fois prochaine, sans doute je passerai à Linux, et je ne compte plus acheter un PC de cette marque vu que la confiance est rompue.

J’ai bien entendu aussi depuis : changer mes différents mots de passe et suis retourné à mon ancienne méthode du petit carnet et plus rien dans Google notamment.

Merci encore pour ce billet avec la solution.

@brousse.ouillisse: si tu t’intéresses beaucoup à l’hygiène numérique, je te conseille https://wikilibriste.fr/

tu as énormément d’information sur le sujet et des conseils