Un Youtubeur US a découvert dans son MiniPC la présence de logiciels espions. Des Spywares assez classiques directement préinstallés sous Windows. Certains de ces logiciels permettant de récupérer des données utilisateurs, il s’agit de failles assez critiques.

Deux familles de logiciels espions ont été identifiées : Bladabindi et Redline. Ces fichiers permettent des choses inquiétantes comme récupérer des mots de passe directement issus de navigateurs en ligne. Mais ils ciblent également certaines applications et en particulier les gestionnaires de monnaies virtuelles. Certains peuvent enregistrer tout ce que vous pianotez sur votre clavier et vont permettre d’identifier des suites de chiffres correspondant à un numéro de carte bleue par exemple. Ce sont des logiciels très dangereux qui peuvent aussi bien servir à récupérer vos accès à un service de streaming que copier votre identité, voler un compte de réseau social ou… vider votre compte en banque.

Le fait qu’ils soient intégrés par défaut à Windows lorsque l’on reçoit la machine est donc très inquiétant. Ce genre de problématique n’est cependant pas nouvelle. Cela est déjà arrivé par le passé, et pas forcément uniquement sur des machines noname. De nombreux constructeurs ont eu a faire face à ces problématiques qui sont en général assez vite repérées. Dans le cas présent, le lot infecté serait déjà identifié et l’image système employée aurait été rapidement remplacée par une nouvelle, libre de toute « infection » de ce type.

Un fabricant spécialisé dans le MiniPC fanless

Pour comprendre comment cela est possible, comment des MiniPC peuvent être infectés ainsi, il faut comprendre comment ce marché fonctionne. Je vous le répète souvent mais les machines livrées en provenance de marques noname sont issues de fournisseurs uniques. Avec des designs identiques, des équipements copiés collés d’une marque à l’autre, il n’est pas difficile de deviner que les constructeurs de certains MiniPC sont les mêmes. Ici il s’agit d’un gros poisson : « Shenzhen Shanminheng Technology Co., Ltd. » qui fabrique – entre autres – pour les marques AceMagic, AceMagician, Kamrui, NiPoGi, Ouvis, NiPoGi, T-Bao et bien d’autres marques que je qualifie souvent de « Noname« .

Ces différentes marques font appel à ce constructeur pour fabriquer leurs machines de A à Z. Elles ne sont en rien responsables de la fabrication du produit et se contentent souvent de n’envoyer qu’un logo à l’usine en charge du marquage des différents éléments. Logo qui sera collé sur la machine, ajouté à l’étiquette, imprimé sur la « documentation » et éventuellement sur le carton du MiniPC. Parfois ce logo sera poussé sur la carte mère pour apparaitre au démarrage de l’engin mais ce n’est pas forcément le cas.

Une fois la machine produite, le constructeur la charge dans un camion mandaté par la marque qui l’expédie sur les marchés de son choix. Chez des exportateurs, par exemple, mais également sur des places de marché comme Amazon en France. Là, les MiniPC sont distribués aux clients. Pour certaines de ces marques, le travail consiste donc à choisir sur catalogue les machines à vendre, à envoyer le logo de sa marque, à attendre que la commande soit construite, à gérer le transport du produit vers le revendeur et à assumer le SAV sur les produits. Ils ne vont jamais sur le terrain, ne conçoivent pas les produits, ne gèrent pas la partie logicielle et ne voient jamais un client. L’essentiel de leur activité consiste à répondre à des mails et à passer des coups de fil. Ils sont donc dépendants des usines qui fabriquent leurs produits.

La force de ce système vient du nombre de machines produites. Si l’ensemble de ces marques se font évidemment concurrence, elles permettent également à l’usine qui les assemble d’amortir plus facilement sa production. En proposant un design unique pour de nombreuses marques « noname », le moule du MiniPC est plus facilement remboursé. Le design et la fabrication des cartes mères le sont tout autant. Et la capacité d’achat du véritable fabricant, avec un nombre important de produits, permet d’obtenir de meilleurs tarifs auprès des constructeurs de composants comme auprès des revendeurs de mémoire vive, stockage, module Wi-Fi et processeurs. Bien meilleur que si chaque marque devait acheter ses propres puces, concevoir ses carte mères et usiner ses propre moules. C’est donc une sorte de symbiose qui est établie entre tous ces acteurs. Avec parfois de petits dramas et quelques anecdotes rigolotes comme des marques X dans des boites Y…

Le défaut de ce système c’est que tout repose sur un unique constructeur, ici Shenzhen Shanminheng Technology donc. Et que si un truc arrive à ce gros poisson, toute la chaine est affectée. Une série de SSD défectueux ? Des centaines de machines et plusieurs marques peuvent en pâtir. Un problème avec l’alimentation ? idem. Et pour le cas qui nous préoccupe, un Windows vérolé et ce sont plusieurs marques et modèles qui sont livrés avec des logiciels espions. Un jeu de domino très classique.

Un duplicateur de SSD M.2 industriel

Un détail intéressant nous apprend que ces spywares sont présents sur le Windows installé mais également sur la partition de récupération du système. De telle sorte que si vous faites une réinstallation d’usine de votre Windows, il aura exactement le même souci. Il réinstallera les mêmes logiciels espions. Cela nous montre une chose. Qu’il ne s’agit pas d’une infection due au hasard du système maitre mais bien d’une volonté de propager ces outils dangereux. Volonté à accorder au crédit plus que probable d’une mafia locale. A l’usine, les machines ne sont pas allumées une par une pour préinstaller le système d’exploitation. Les unités de stockage sont préparées en amont et une image du système comme des partitions de récupération sont clonées d’une source maitre vers plusieurs SSD à la fois via un matériel spécialisé. Ainsi lorsque le SSD est installé sur le MiniPC, il est déjà prêt à l’emploi. Il « suffit » donc de modifier l’image présente dans la machine de clonage pour infecter rapidement des centaines ou des milliers de SSD.

En général les engins qui assurent le clonage des systèmes sont surveillés, c’est un point crucial de la sécurité de l’installation. Mais avec une belle somme à la clé, une mafia locale peut motiver un employé à changer cette image de base pour une autre, contenant les logiciels espions. Avec une simple clé USB, il est possible d’effectuer cette opération simplement et rapidement. Et c’est probablement ce qu’il s’est passé ici. Une personne a modifié l’image de base et des machines sont ainsi sorties de l’usine avec les logiciels vérolés.

C’est en tout cas le scénario qui a été identifié à chaque fois lors des infections de ce genre dans le monde informatique. Qu’il s’agisse de portables de marque ou d’autres engins contenant un système, le maillon faible vient toujours de cette opération de clonage. Shenzhen Shanminheng Technology a annoncé avoir repéré les logiciels espions rapidement et remis de l’ordre dans son image Windows. Il faut dire que ces spywares ne sont pas discrets puisqu’ils sont détectés par Windows Defender lui même, ce qui fait que la première analyse de Windows au démarrage de la machine signale le problème. Les remontées client ont donc du être assez rapides.

Aujourd’hui tout serait rentré dans l’ordre et les machines produites ne seraient plus infectées. Il faut bien comprendre que l’ensemble des marques comme le constructeur original n’ont rien à gagner à livrer des engins infectés. Ils ont plutôt tout à perdre en terme d’image sur ce secteur aussi concurrentiel.

J’ai un MiniPC d’une de ces marques, que faire ?

Il est plus que probable que votre système soit sain. Dans le doute vous pouvez toujours lancer une analyse complète de Windows Defender et passer les fichiers détectés à la moulinette de Virus Total pour analyse. C’est le plus simple pour être rassuré.

Il n’empêche que, ce n’est pas forcément très prudent d’utiliser une image de Windows livrée avec ce type de PC. On pourrait d’ailleurs généraliser ce commentaire à l’ensemble des PC commercialisés avec un système. Avec une nuance toutefois, les portables de grandes marques bénéficient d’un contrôle qualité logiciel plus poussé lié au fait que leurs engins sont en général plus complexes à mettre en œuvre à cause de leurs pilotes. Mais dans le cas des MiniPC noname, le système est en général brut de décoffrage, ce qui est une excellente nouvelle car cela veut dire qu’il seront plus simple a remplacer.

Pour éviter toute infection par des logiciels espions, le plus simple est donc de ne pas employer l’installation de base mais d’effectuer une installation propre. Vous pouvez partir sur un système Linux de votre choix en suivant les instructions fournies par les différentes distributions : Debian, Mint, Ubuntu ou autre. Si vous voulez rester sous Windows, il faudra partir d’une image Windows livrée directement par Microsoft. Cela ne demande que peu de compétences et vous assure un système sans virus ou même aucun logiciel publicitaire. Rares sont les MiniPC à nécessiter des outils logiciels spécifiques. Il y ‘en a quelques uns qui proposent des fonctions supplémentaires comme un écran intégré ou des réglages RGB. Mais on peut en général trouver et copier ces éléments logiciels facilement.

La licence de Windows nécessaire à la réinstallation du système est en règle générale « tatouée » sur le BIOS du système. Et lorsque vous installerez votre nouveau Windows ce dernier identifiera automatiquement votre machine comme détentrice d’une licence OEM. Mais si vous voulez récupérer votre clé Windows avant la réinstallation, la méthode est assez simple.

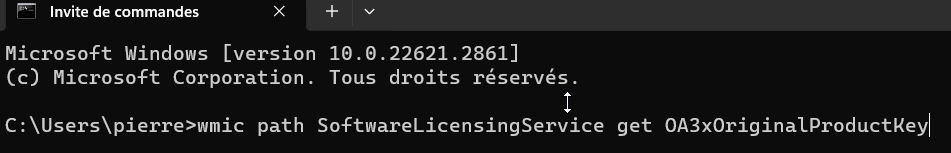

Lancez votre MiniPC sur le système reçu et appuyez sur la touche Windows de votre clavier. Pianotez ensuite les trois lettres CMD et la touche entrée pour lancer l’invite de commande. Vous obtiendrez l’interface très sobre de l’invite de commande.

Pianotez alors (ou copiez collez) la commande suivante : wmic path SoftwareLicensingService get OA3xOriginalProductKey

Cela vous indiquera l’ensemble de cinq groupes de cinq chiffres et lettres qui constituent la clé de votre machine. Notez la soigneusement ou prenez la en photo (Mais pensez à ne pas la partager ou à l’effacer ensuite…). C’est cette clé qui servira lors d’une éventuelle réinstallation.

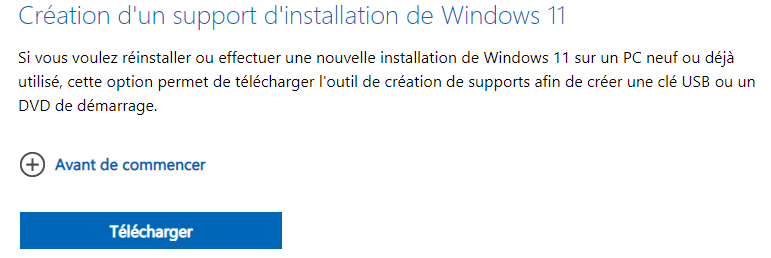

Il ne vous reste plus qu’à préparer une clé USB avec l’image de Windows installée dessus. Pour Windows 10, il faut aller sur cette page et pour Windows 11 sur celle-ci. Vous choisirez « Création d’un support d’installation de Windows » et cliquerez sur « télécharger ». Un outil de préparation de clé est alors téléchargé, il pèse moins de 10 Mo.

Il vous faut ensuite une clé USB vierge1 de 8 Go ou plus pour pouvoir commencer l’opération. Attention, il sera nécessaire d’avoir un PC connecté pour préparer la clé. Insérez la clé USB dans votre port USB et lancez l’utilitaire tout juste téléchargé. Il vous demandera au préalable d’accepter le contrat de licence.

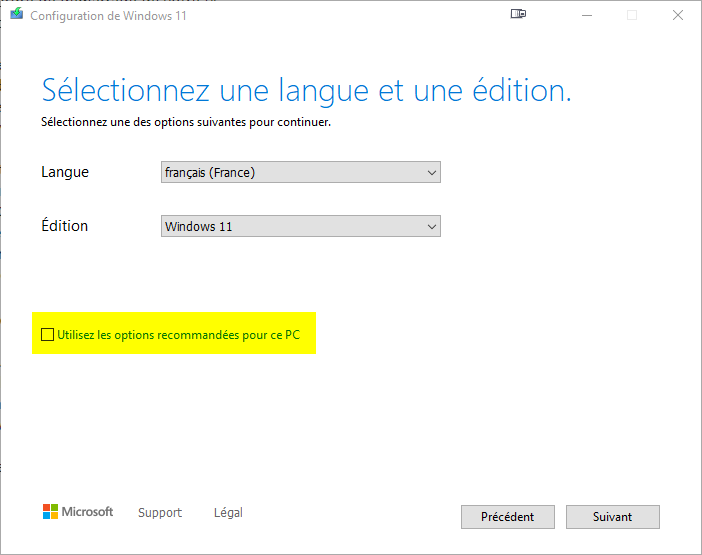

Il vous demandera ensuite de choisir votre langue et votre édition. Pensez à décocher la case « utilisez les options recommandées pour ce PC » si vous n’effectuez pas la préparation de la clé depuis le MiniPC noname que vous suspectez d’être infecté. Ce qui n’est évidemment pas conseillé. Cliquez ensuite sur suivant.

Sélectionnez « Disque mémoire flash USB » pour utiliser votre clé USB. Cliquez sur Suivant.

Choisissez la clé USB sur votre machine (vérifiez bien d’avoir sélectionné le bon lecteur pour éviter tout accident, vous pouvez utiliser l’explorateur de fichier pour cela.). Cliquez sur Suivant.

L’opération débute et l’outil télécharge l’image du système sur votre clé tout en préparant celle-ci pour accepter un démarrage direct. Pendant ce temps là, vous pouvez chercher comment ouvrir le BIOS de la machine que vous voulez réinstaller. En général une recherche avec la référence de votre machine et les mots « bios key » donnent de bons résultats. Une fois cette touche identifiée (F1, F2, F10, F11, F12 ou Echap sont communément employés mais également encore parfois la touche « Suppr ») vous pouvez essayer celle-ci sur votre PC à réinstaller en la pressant frénétiquement au démarrage.

Une fois dans le BIOS – qui est parfois très touffu – rendez vous dans l’onglet « Boot » et cherchez « Device order » pour sélectionner comme premier élément de démarrage le périphérique USB. Si votre clé est insérée depuis le démarrage de l’engin, son nom devrait apparaitre dans la liste. Sauvegardez vos réglages et redémarrez la machine avec la clé USB en place. Il ne reste plus qu’a suivre les instructions à l’écran pour installer Windows. Si cette installation réclame votre N° de série, vous, pourrez indiquer celui récupéré. Il y a cependant de grandes chances que celui-ci ne soit pas nécessaire.

A la fin de l’opération, vous aurez un système parfaitement « propre ». Cela peu paraitre long et fastidieux mais cela reste la solution la plus sure pour profiter d’un Windows sans logiciels espion, virus ou autre bloatwares…

Notes :

| 2,5€ par mois | 5€ par mois | 10€ par mois | Le montant de votre choix |

La commande :

wmic path SoftwareLicensingService get OA3xOriginalProductKey

Ne retourne rien chez moi , pas de numéro de clé

C’est un Beelink SER 5

@ARCHIMED: Le Windows est bien activé ?