On connait bien Allwinner, le créateur des puces du même nom sur une base de conception ARM. Ce concepteur fabless ne possède pas ses propres usines mais fait fondre ses solutions par d’autres professionnels. Ce schéma de fonctionnement lui permet de fabriquer des solutions très abordables et plutôt efficaces.

Allwinner a la particularité d’avoir toujours travaillé de manière assez opaque dans le monde du libre, c’est à dire d’avoir fourni un support aux diverses communautés Linux pour que celles-ci puissent porter des distributions Linux sur ses SoC. Mais de l’avoir fait sans elles. Les diverses images disponibles étant livrées à prendre ou à laisser, avec de larges part non détaillées et totalement fermées. Les circuits graphiques, comme d’habitude, mais également d’autres éléments absolument pas répertoriés et travaillant « dans l’ombre ». AllWinner a également été accusé de violer plusieurs licences GPL du monde du libre sans jamais se donner la peine de régulariser ces problèmes.

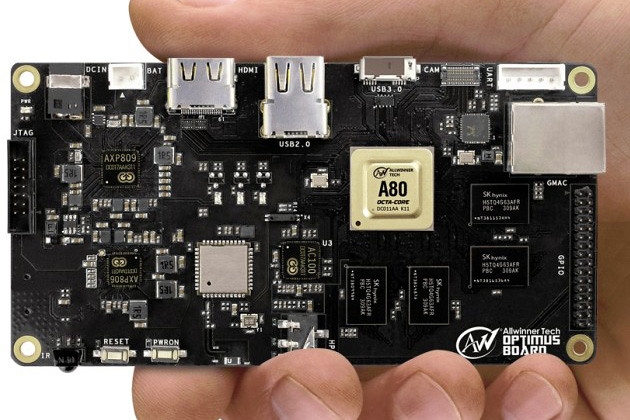

Malgré cela, et du fait du bon rapport performances/prix de ces puces, de nombreuses solutions sont apparues avec ces SoC. Parmi les tablettes, TV Box et autres minimachines, bon nombre de cartes de développement. Les cartes Orange Pi et Banana Pi par exemple, sont équipées de puces AllWinner. Les FriendlyARM également et beaucoup d’autres qui veulent allier performances et prix léger.

Or toutes ces solutions emploient un Kernel Linux troué d’une faille importante et totalement exploitable. Baptisé linux-3.4-sunxi, ce Kernel est également à la base de multiples versions d’Android exploitées par les fabricants qui équipent leurs tablettes ou TV-Box de SoC de la marque. Cette faille, permet à n’importe quelle application d’envoyer quelques instructions lui permettant de devenir root, c’est à dire prendre le contrôle total de l’engin sur laquelle elle est installée. Une vulnérabilité énorme qui ouvre la porte aux pires méfaits informatiques.

Du pur vandalisme de base consistant à rendre la carte inopérante, au système de racket par chiffrement des données en passant par l’espionnage de vos faits et gestes. Si une application peut prendre le contrôle de votre machine, il lui est facile d’installer en toute discrétion d’autres codes ou services et de commencer, par exemple, à surveiller vos manipulations. Envoyer votre code de carte bleue à un tiers via le réseau par exemple est assez facile.

Il n’est pas encore sur que ce bout de code ait été laissé volontairement par AllWinner ou s’il s’agit d’un oubli de la part des développeurs après leurs phases de tests. AllWinner n’est cependant pas très clair sur le problème, au lieu de l’assumer et de le régler au plus vite, la marque a commencé par effacer les informations concernant cette faille de son compte Github. Un manque de transparence qu’on pourrait juger coupable. Volontaire ou non, le résultat de cet « oubli » est le même, le risque d’infection est élevé en utilisant ces puces sous un Kernel Linux.

C’est le cas de nombreuses solutions dans le monde des cartes de développement qui pourrait ainsi souffrir d’une importante brèche de sécurité. Rares sont les solutions de ce genre servant de machines classiques beaucoup de ces cartes sont employées en domotique… On imagine bien les sueurs froides de toute personne ayant une porte dérobée logicielle sur le système qui contrôle la sécurité de ses vraies portes physiques.

Si on peut s’attendre à une mise à jour de ce Kernel un jour ou l’autre maintenant que le pot aux roses est découvert, il n’est pas sur que toutes les solutions déjà commercialisées soient patchées. Les tablettes et TV-Box d’anciennes générations ne risquent pas de voir leur image mise à jour. Et du fait de la confidentialité du problème, les rares qui le seront n’auront de toutes façons pas beaucoup d’échos chez les utilisateurs finaux.

Source : ArsTechnica

| 2,5€ par mois | 5€ par mois | 10€ par mois | Le montant de votre choix |

ah oui là c’est un peu gênant…

Par contre est ce que cela touche tous les noyaux linux qui tournent sur leur proc? Et donc aussi android. Ou seulement la distrib linux qu’ils fournissent?

Pierre je pense que c’est pas vraiment volontaire.

Mais que c’est maladroit de leur part.

J’en profite pour faire la pub de ma distribution orange pi preferer,

pour eviter ce bug utiliser dietpi qui dans ça derniere version utilise une base armbian

voir ici https://github.com/Fourdee/DietPi/issues/312

et voir la pour plus d’explication à propos du bug

http://forum.armbian.com/index.php/topic/1108-security-alert-for-allwinner-sun8i-h3a83th8/

@keiser1080: On saura probablement jamais (et le lien est dans le billet ^^)

je ne vois pas de backdoor/porte dérobée là dedans, attention aux abus de langage, d’après ce qui est décrit ici on a à faire à une élévation de privilèges ce qui n’est pas la même chose

d’après l’explication du lien c’est visiblement volontaire donc pas une faille, c’est le genre de truc qui permet de rooter android ou autres donc utilisation couramment faite je vois pas de mal à ça

@H2L29 : Ben si ms avait laissé passer une telle backdoor… heu pardon, un tel processus d’élévation de privilège caché, j’aurai bien aimé voir ton commentaire 😁 Lol

Au fait, les puces intel ou amd ne pourraient-elles pas disposer également d’une telle faille ?

@peper-eliot: https://fr.wikipedia.org/wiki/%C3%89l%C3%A9vation_des_privil%C3%A8ges

https://fr.wikipedia.org/wiki/Porte_d%C3%A9rob%C3%A9e

Je te laisse apprécier la différence

echo « rootmydevice » > /proc/sunxi_debug/sunxi_debug

et ca escalade en UID 0.

C’est autant une backdoor que Kim Jong Un est un humaniste.

C’est un petit hack pour le dev qui aurait du être désactivé à la compilation des kernels de prod.

Les dev ont déconné et ils ont tout supprimé du github pour espérer ne pas se faire virer… triste.

@brousse.ouilisse : On parle d’une faille dans le noyau linux embarqué… donc placé dans le système d’exploitation développé et implanté par Allwinner sur ses cartes

@dja:

Kim Jong Un n’a encore jamais envoyé de troupes armées (de balles réelles hein) sur des territoires étrangers pour défendre sa conception du monde ! Hollande si et cela faisait même parti du programme électoral que ces 55% d' »humanistes » (s’te blague !) ont plébiscité ! A bon entendeur !

PS : Les 55% de l’autre bord ne valent pas mieux, l’histoire le montre !

@peper-eliot: quand tu root ton smartphone ou quand tu autorise sous windows une application à apporter des modifications système tu crois qu’il se passe quoi? c’est exactement la même chose là c’est toi qui injecte une chaine de caractères dans un fichier mais tu peux très bien faire un script, ou une application, un module qui fait cette chose

le truc c’est que ça serai plus propre si android avait nativement une gestion du compte root pour l’utilisateur à l’acquisition de l’appareil ou à l’installation, on ne verrai plus ce genre de « faille »

http://forum.armbian.com/index.php/topic/1108-security-alert-for-allwinner-sun8i-h3a83th8/

Donc, d’après tout les commentaires, aucun problème ☺

Comme on dit, « it’s not a bug, it’s a[n hidden] feature… » 😁 😂